JS文件中的秘密

目录

1.前言

一、什么是JS文件

二、什么是JS渗透测试?

2.正文

一、从JS文件中能找到什么?

二、如何获取更多的JS文件

浏览器手工搜索分析

半自动-Burpsuite插件

自动化项目分析

1.前言

一、什么是JS文件

JS文件是JavaScript文件的缩写,是一种用于网页开发的脚本语言文件。JS文件通常包含一些函数和变量,可以通过调用这些函数和变量来实现网页中的动态效果和交互。常见的JS文件包括jQuery、React、Vue等库和框架,它们提供了丰富的功能和组件,可以大大提高网页开发的效率和质量。

二、什么是JS渗透测试?

在Javascript中也存在变量和函数,当存在可控变量及函数调用即可参数漏洞

JS开发的WEB应用和PHP,JAVA,NET等区别在于即没有源代码,也可以通过浏览器的查看源代码获取真实的点。获取URL,获取JS敏感信息,获取代码传参等,所以相当于JS开发的WEB应用属于白盒测试(默认有源码参考),一般会在JS中寻找更多的URL地址,在JS代码逻辑(加密算法,APIkey配置,验证逻辑等)进行后期安全测试。

2.正文

一、从JS文件中能找到什么?

会增加攻击面(URL、接口)

敏感信息(用户名密码、ak/sk、token/session)

代码中的潜在危险函数(eval、dangerallySetInnerHTML)

流行的JS框架(从相关框架中寻找历史漏洞)(Vue、NodeJS、jQuery、Angular、React等)

二、如何获取更多的JS文件

浏览器手工搜索分析

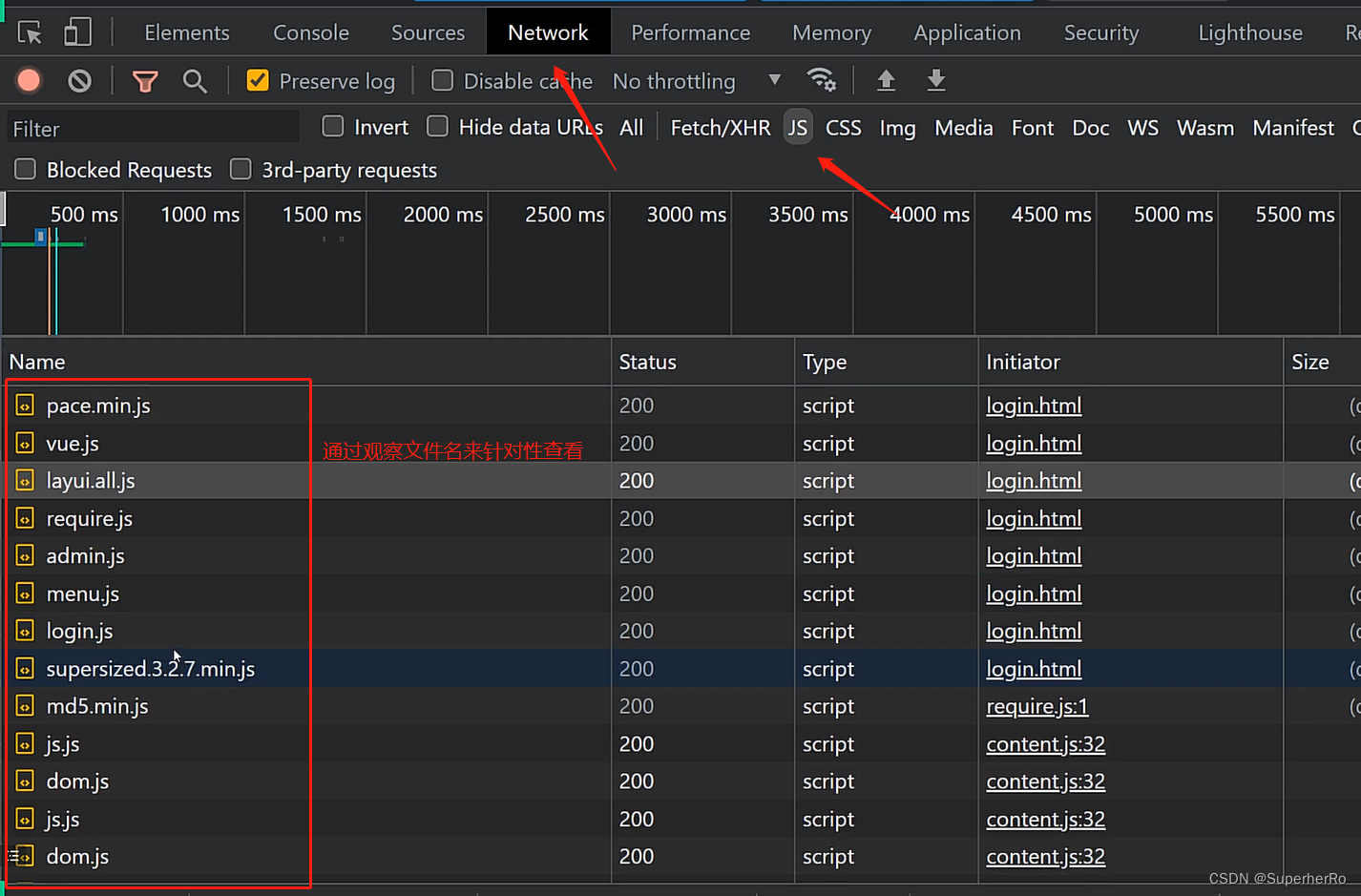

1.从文件名入手

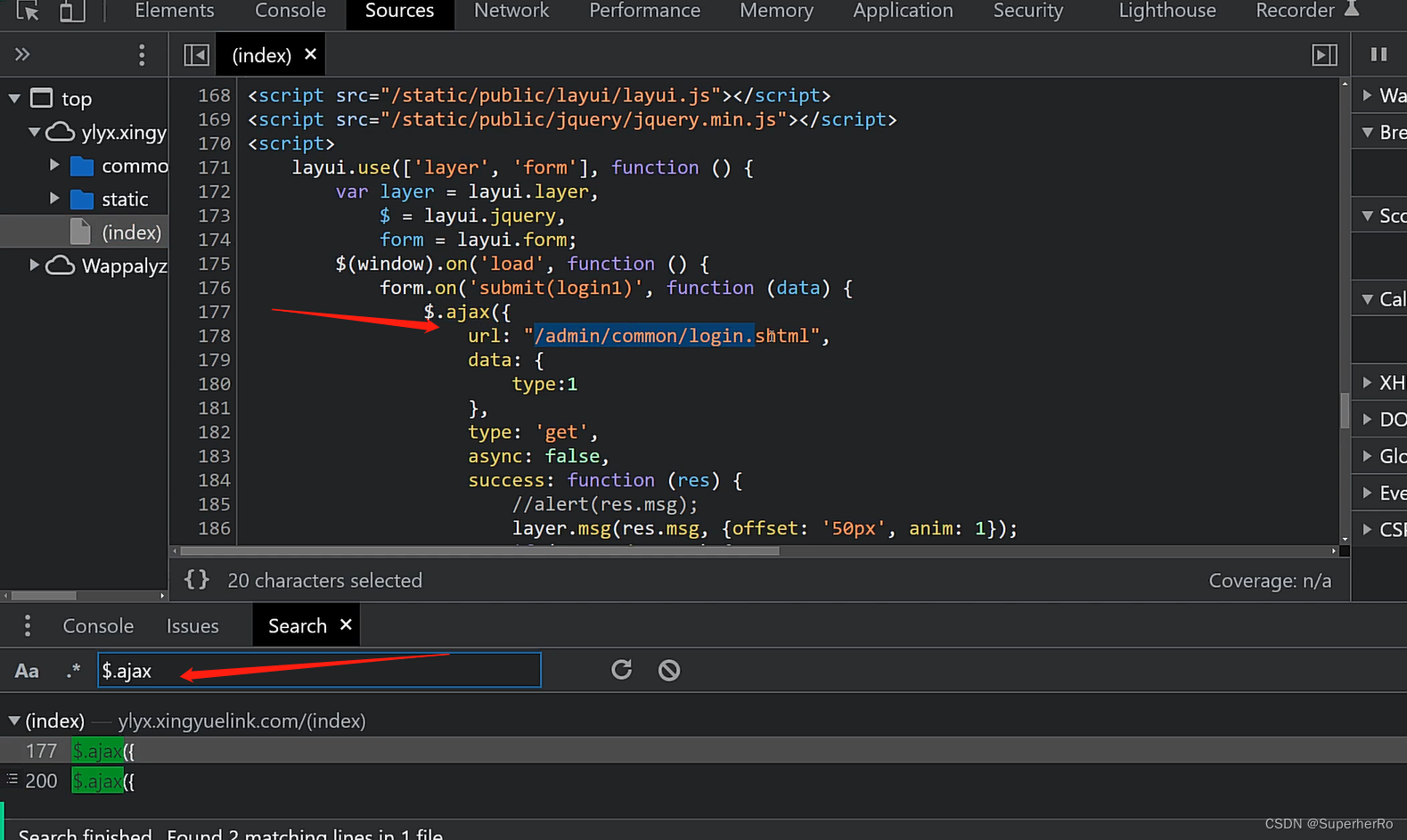

2.全局搜索

浏览器ctrl+f 全局搜索

1.搜索的信息(获取更多URL地址)

src=

path=

method:"get"

http.get("

method:"post"

http.post("

$.ajax

http://service.httppost

http://service.httpget

2.搜索敏感词:pass、accesskey、secret、password、user等

半自动-Burpsuite插件

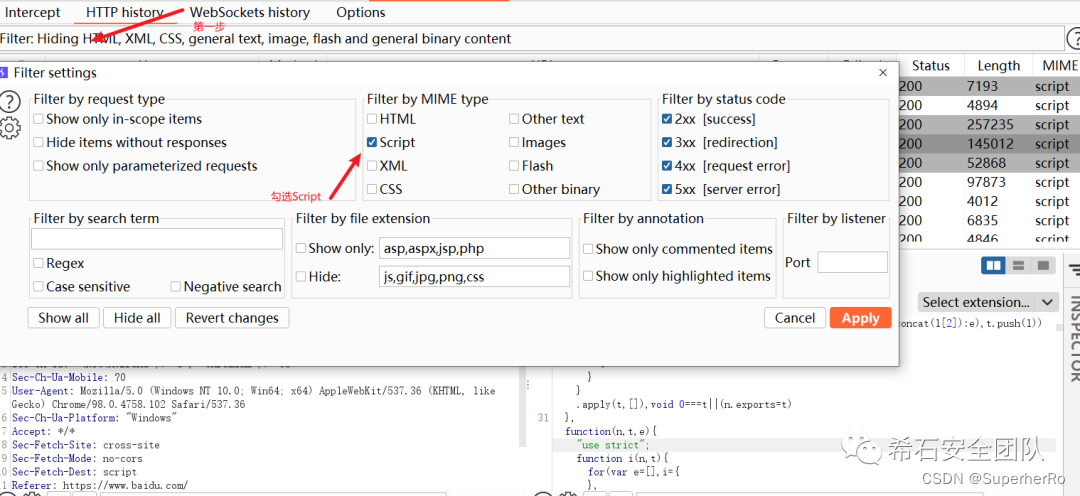

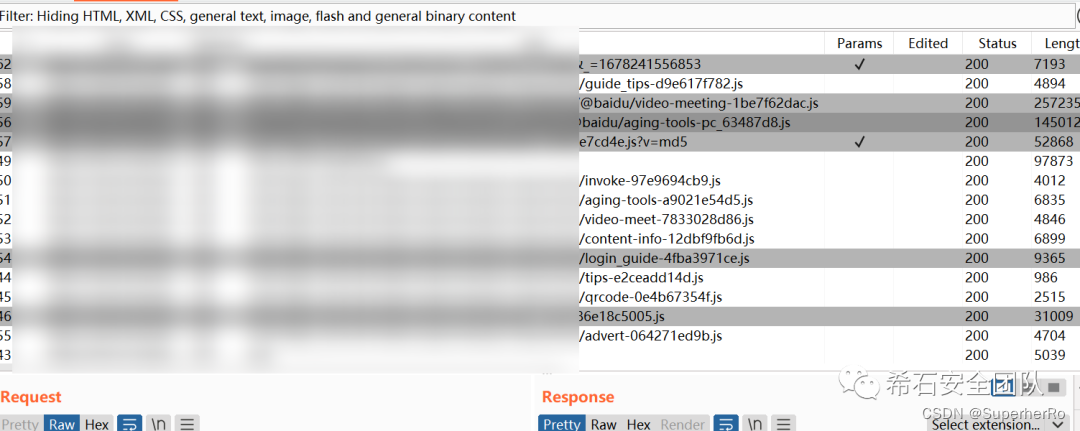

1.Burp History搜索

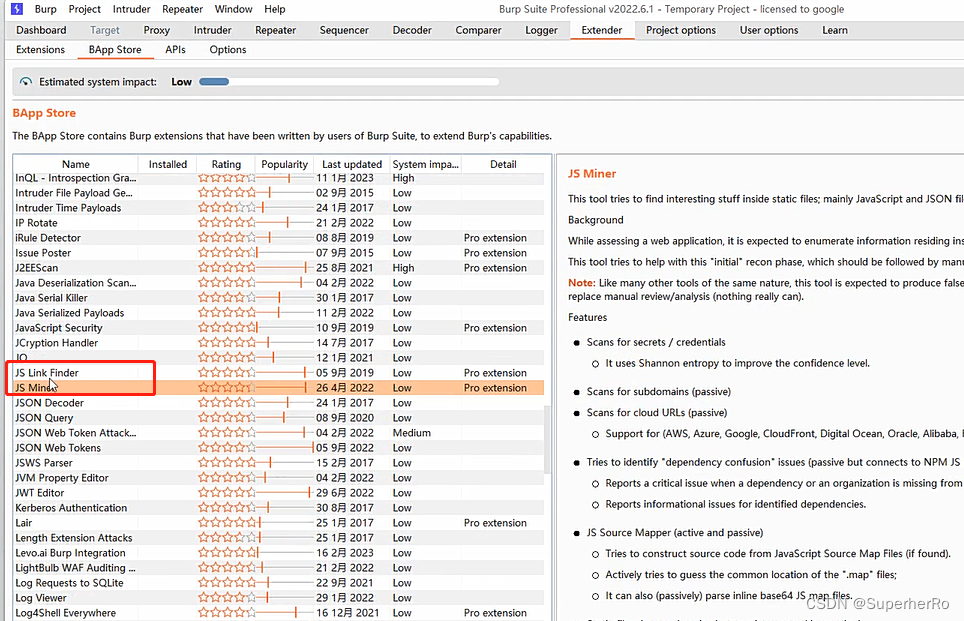

2.Burp 自带官方插件(JS Link Finder & JS Miner)

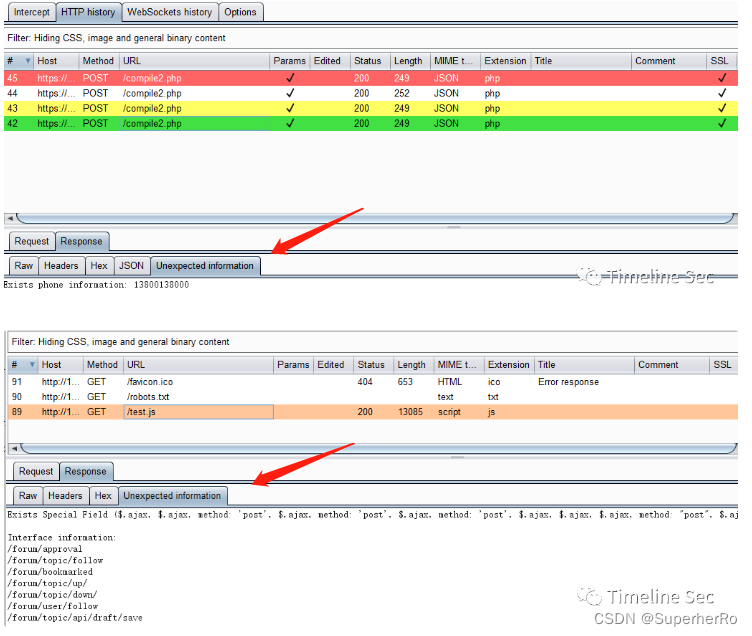

3.第三方BP插件(HaE & Unexpected_information)

Unexpected_information

项目地址:

GitHub - ScriptKid-Beta/Unexpected_information: Unexpected information 是用于标记请求包中的一些敏感信息、JS接口和一些特殊字段的BurpSuite 插件。

HaE

项目地址:https://github.com/gh0stkey/HaE

基于BurpSuite插件JavaAPI开发的请求高亮标记与信息提取的辅助型插件。该插件可以通过自定义正则的方式匹配响应报文或请求报文,可以自行决定符合该自定义正则匹配的相应请求是否需要高亮标记、信息提取。

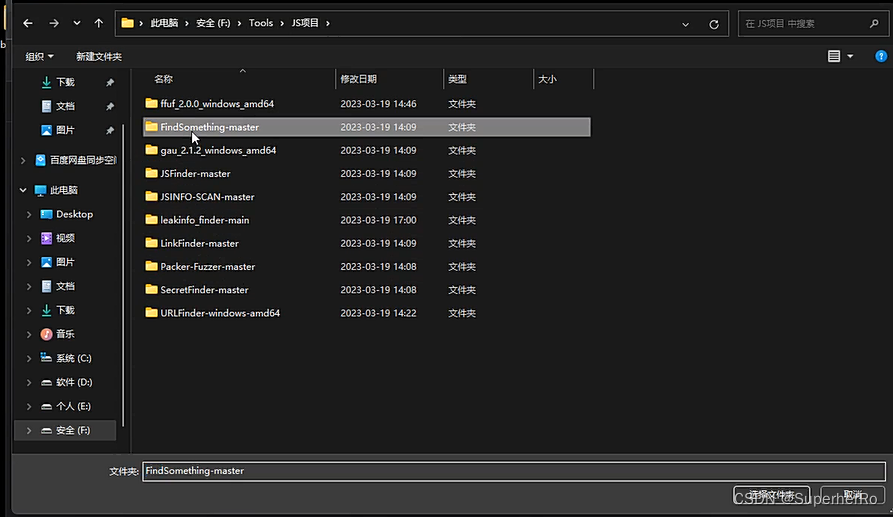

自动化项目分析

1.Jsfinder

项目地址:https://github.com/Threezh1/JSFinder

一款用作快速在网站的js文件中提取URL,子域名的工具

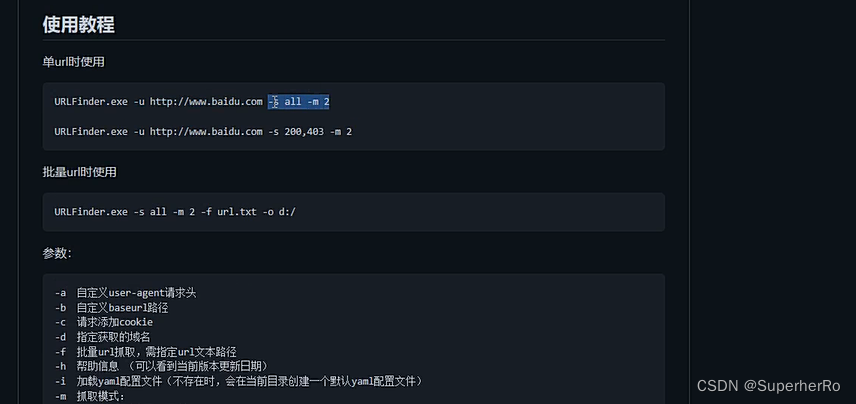

2.URLFinder

项目地址:https://github.com/pingc0y/URLFinder

一款用于快速提取检测页面中JS与URL的工具。

功能类似于JSFinder,但JSFinder好久没更新了,属于jsfinder升级版

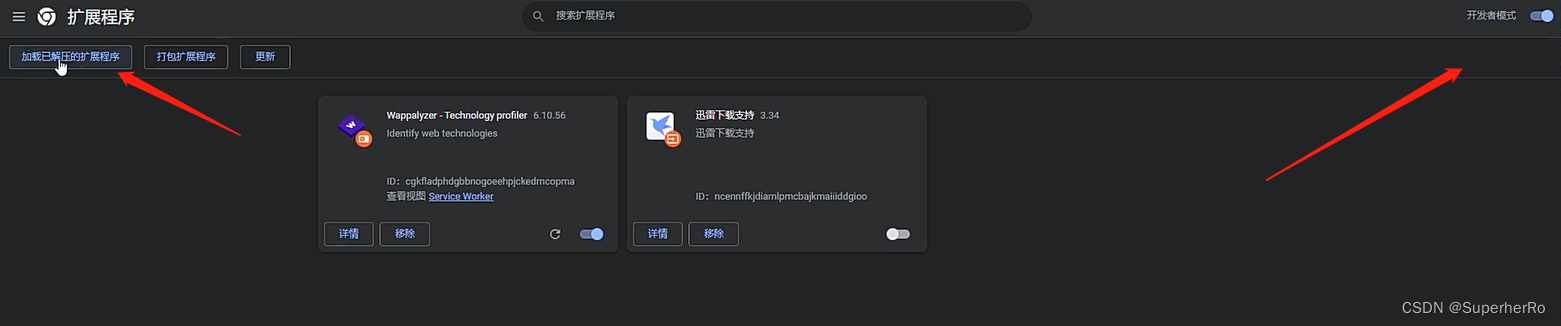

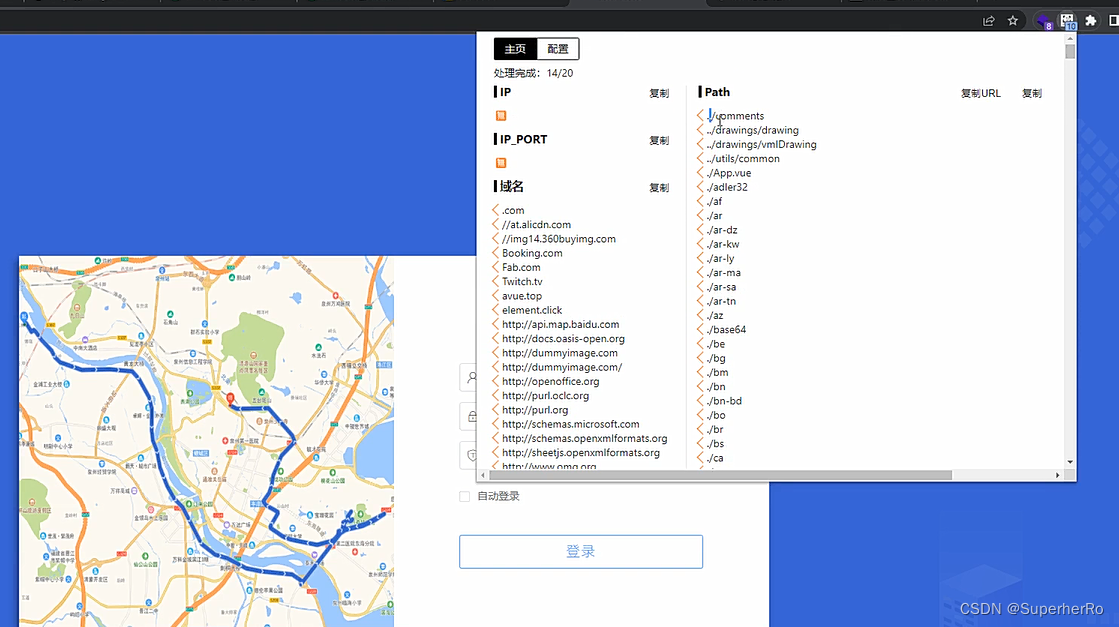

3.FindSomething-谷歌浏览器插件

项目地址:https://github.com/momosecurity/FindSomething

该工具是用于快速在网页的html源码或js代码中提取一些有趣的信息的浏览器插件,

包括请求的资源、接口的url,请求的ip和域名,泄漏的证件号、手机号、邮箱等信息。

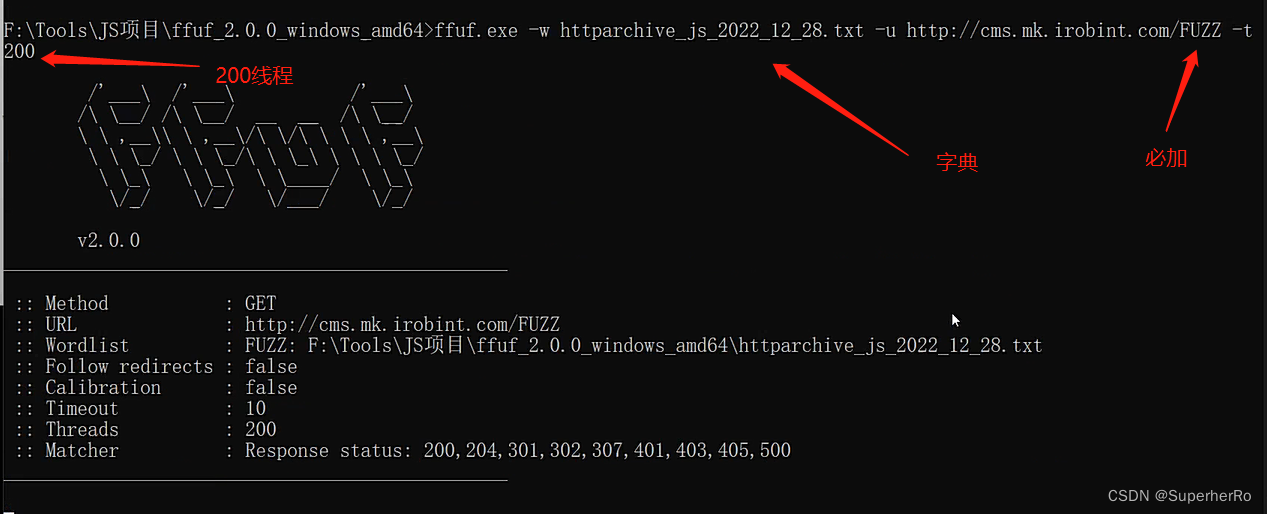

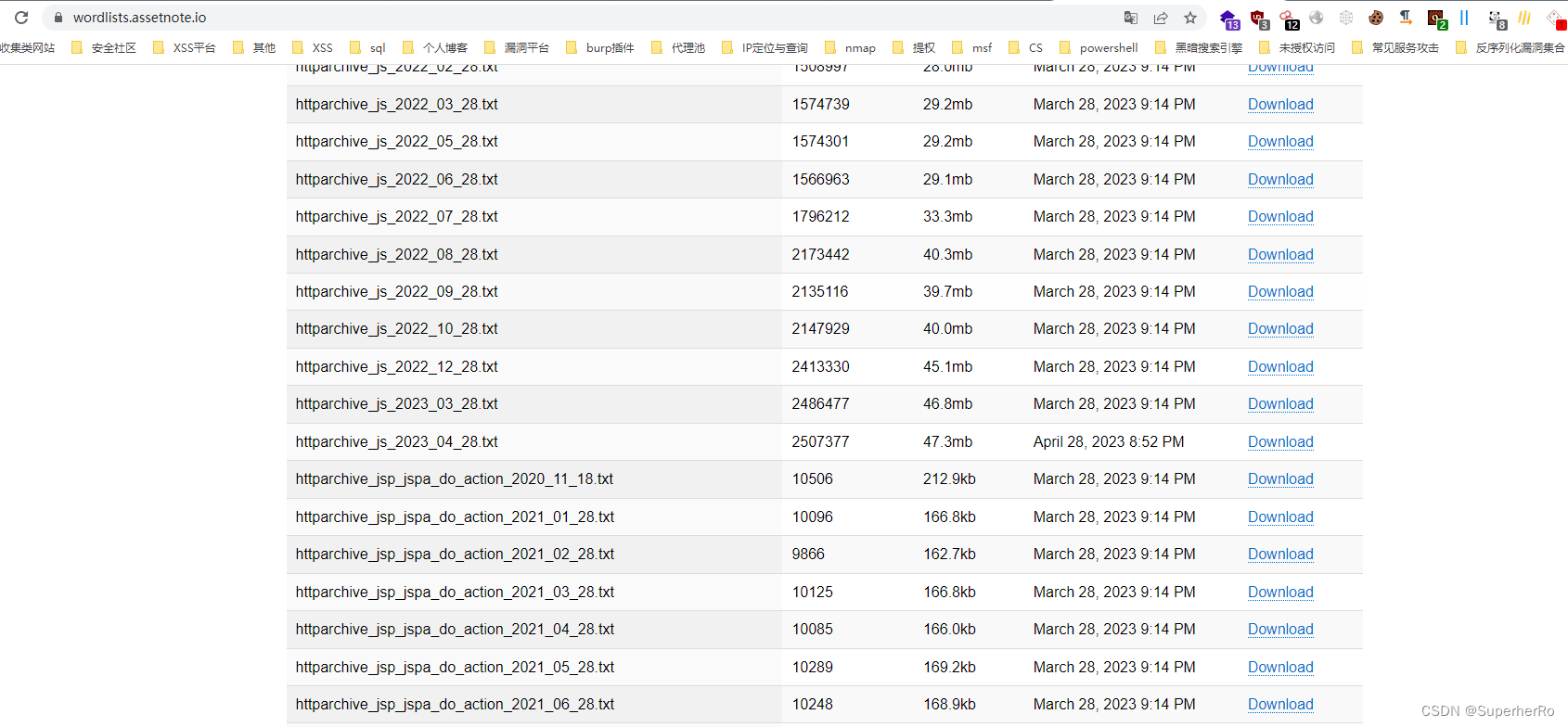

4.ffuf-FUZZ爆破找到更多的js文件分析更多的信息(功能强大的模糊化工具,用它来FUZZ模糊化js文件)

项目地址:

GitHub - ffuf/ffuf: Fast web fuzzer written in Go

可以筛选状态码200存在的JS文件导到一个文本里再让URLfinder或jsfinder扫描

https://wordlists.assetnote.io //字典下载网址

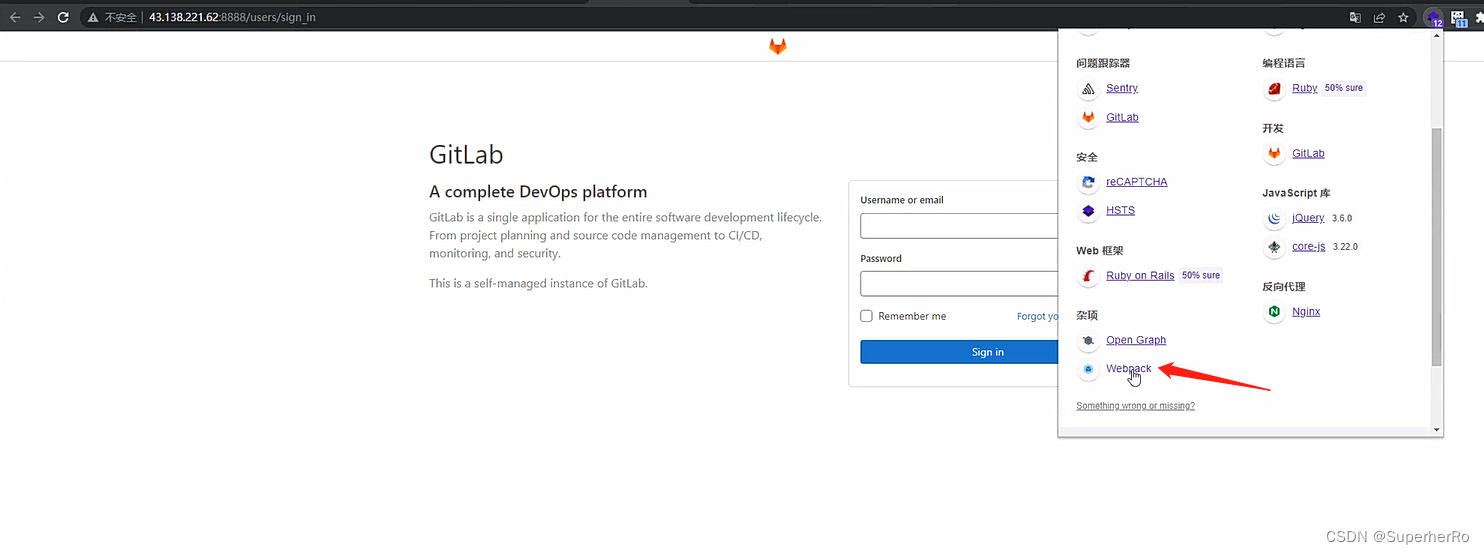

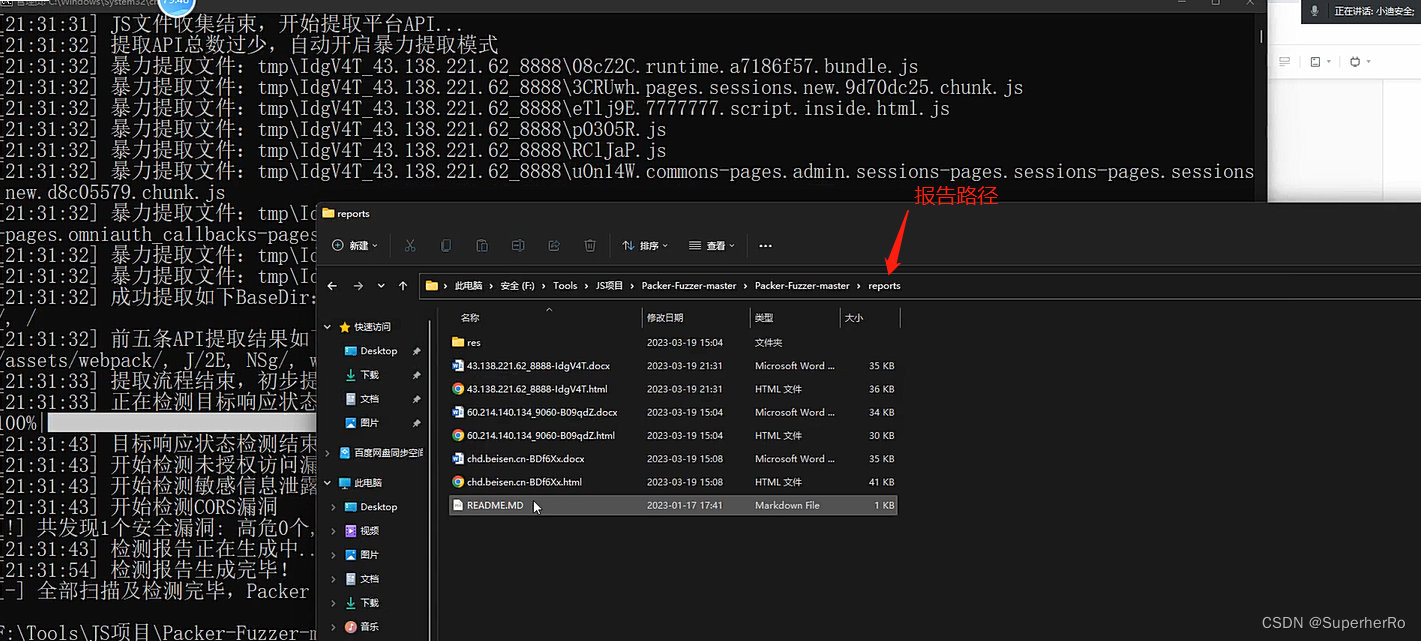

5.Packer-Fuzzer-针对JS框架开发打包器Webpack检测

项目地址:https://github.com/rtcatc/Packer-Fuzzer

一款针对Webpack等前端打包工具所构造的网站进行快速、高效安全检测的扫描工具

如何识别网站使用了打包器Webpack(推荐使用谷歌插件wappalyzer)

标签:

相关文章

-

无相关信息